- + 43 1 869 96 09

- + 49 30 346 490 58 0

- office@edv-n.com

- Kolbegasse 69, 1230 Wien

- Bundesallee 213-214, 10719 Berlin

Durch unsere Lösungen stellen wir sicher, dass:

Dies geschieht durch unsere Zero Trust basierte Securitylösung. Diese vertraut grundsätzlich keinem Programm und keiner Kommunikation. Bei jedem Rechner- und Programmstart und bei jedem Kommunikationsaufbau wird der entsprechende Prozess überprüft. Eine KI entscheidet sofort und selbständig, ob einem Prozess zum momentanen Ausführungszeitpunkt vertraut werden kann oder nicht.

Durch die Möglichkeit, die Kommunikation Ihres gesamten Netzes bis zu einem Jahr zurückzuverfolgen, ist darüber hinaus sichergestellt, dass sämtliche Kommunikationsabläufe nachvollziehbar sind und jede, auch in der Vergangenheit liegende, unerwünschte Kommunikation aufgespürt und nachverfolgt werden kann.

Geringe Belastung Ihrer

IT-Infrastruktur durch

unsere Lösung.

Jedes Programm und jeder

Kommunikationsprozess wird bei

jeder Ausführung immer aufs Neue überprüft.

von Anomalien

im Netzwerk.

Keine Fragen an den Benutzer,

ob er etwas zulassen oder blockieren will,

die KI entscheidet selbständig.

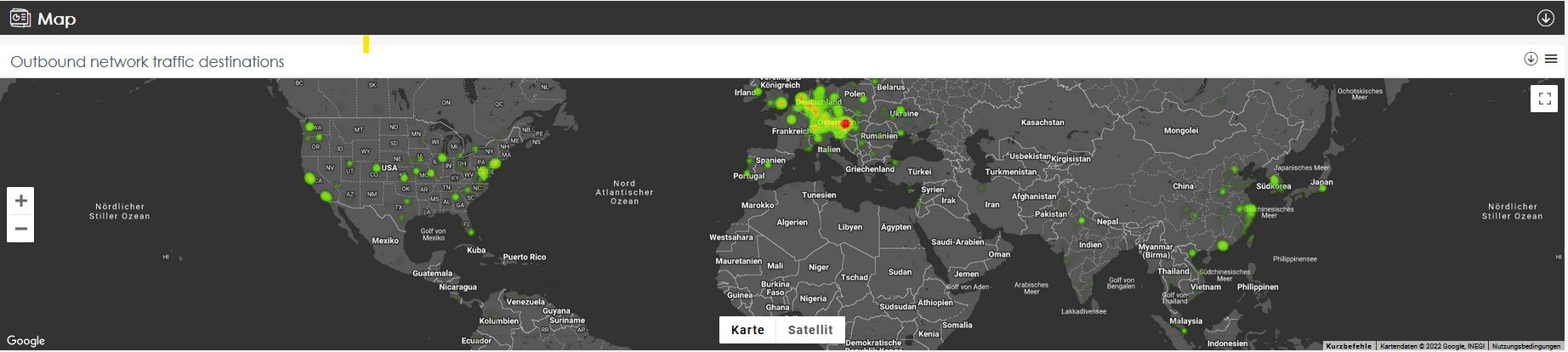

Wir sehen, zu welchen Gegenstellen sich Ihre Systeme auf der ganzen Welt verbinden. Dadurch ist es uns möglich, diese oft sogar bis zur Straßenecke, an der sich diese befindet, zu verfolgen.

Mit Hilfe des integrierten Threat Hunting Services sehen wir auch potentielle Schwachstellen in Ihrer IT Landschaft und können diese schon identifizieren, bevor sie ein Einfallstor öffnen.

Sollten sich personenbezogene Daten unstrukturiert oder unautorisiert auf Ihren Systemen befinden, können diese gesucht, identifiziert, und bei Bedarf entfernt werden.

Dies unterstützt Sie beispielsweise auch bei DSGVO-Anfragen, da Sie dadurch auch ohne Spezialsoftware immer in der Lage sind, Auskunft darüber zu geben, welche Informationen Sie von einer bestimmten Person gespeichert haben.

Eine nicht unerhebliche Zahl von unautorisierten Zugriffen auf Unternehmensdaten erfolgt nicht durch einen externen Angriff, sondern intern, innerhalb des gesicherten Systems. Unsere Software erkennt deshalb, ob und wohin Daten aus Ihrem System extrahiert und weitergeleitet werden.